Explore o universo das redes de computadores com nosso guia abrangente. Domine os conceitos essenciais e aprimore suas habilidades na área de TI. Vamos juntos nessa jornada!

Se aventurar pelo universo das redes de computadores pode parecer uma jornada complexa, mas este guia está aqui para simplificar tudo para você. Desde os fundamentos básicos até as práticas mais avançadas, você encontrará tudo o que precisa para compreender melhor o mundo das redes. Quer você seja da área de T.I, apenas um curioso ou até mesmo se está estudando para alguma prova de concurso público.

Prepare-se para uma imersão completa em conceitos, protocolos e técnicas essenciais para construir, configurar e manter redes eficazes.

Todo Sistema Complexo é um conjunto de unidades que interagem entre si, cada uma desempenhando uma função única. Essas unidades não funcionam de forma isolada; eles estão interligados em uma rede, trocando informações e instruções de forma contínua. Ter um entendimento sólido dessas interações é de suma importância.

Compreender a dinâmica das comunicações entre os componentes em uma rede é crucial para uma visão completa do desempenho e da capacidade de recuperação do sistema como um todo.

Conteúdo:

Tipos de Redes

Existem quatro categorias principais para classificar as redes, levando em conta fatores como tamanho, arquitetura, função e alcance:

- Rede de Área Pessoal (PAN, em inglês Personal Area Network): Projetada para uso pessoal, essa rede é geralmente restrita a uma área muito pequena, como o alcance físico de uma pessoa, e é usada para conectar dispositivos como smartphones, tablets, notebooks, fones de ouvido sem fio, impressoras e outros gadgets pessoais. Exemplos comuns de tecnologias de PAN incluem Bluetooth e infravermelho. Por exemplo, ao conectar um fone de ouvido Bluetooth ao seu smartphone, você está estabelecendo uma PAN para permitir a comunicação entre os dois dispositivos.

- Rede de Area Local (LAN, em inglês Local Area Network ): Abrange uma área geográfica relativamente pequena, como uma casa, escritório ou edifício. Essa rede permite a comunicação e o compartilhamento de recursos entre dispositivos, como computadores, impressoras, servidores e dispositivos de armazenamento, dentro dessa área local.Na prática as LANs são muito usadas em ambientes empresariais para facilitar a comunicação e o compartilhamento de recursos entre os funcionários. Elas podem ser conectadas à internet para fornecer acesso à rede global.

- Rede de Área Metropolitana(MAN, em inglês Metropolitan Area Network): Abrange uma área geográfica maior do que uma LAN, mas ainda assim é limitada a uma cidade ou região metropolitana. Ela pode cobrir vários edifícios em uma cidade ou campus universitário, por exemplo. Normalmente abrangendo uma cidade ou um grande campus. Os provedores de serviços locais costumam usá-lo para oferecer conexões com empresas e residências em uma cidade.

- Rede de Área Ampla(WAN, em inglês Wide Area Network): Abrange uma grande área geográfica, como um país, continente ou até mesmo o mundo inteiro. Ela conecta dispositivos e redes em diferentes locais geográficos, permitindo a comunicação entre eles. A Internet é o exemplo mais proeminente de WAN, conectando computadores e redes em todo o mundo.

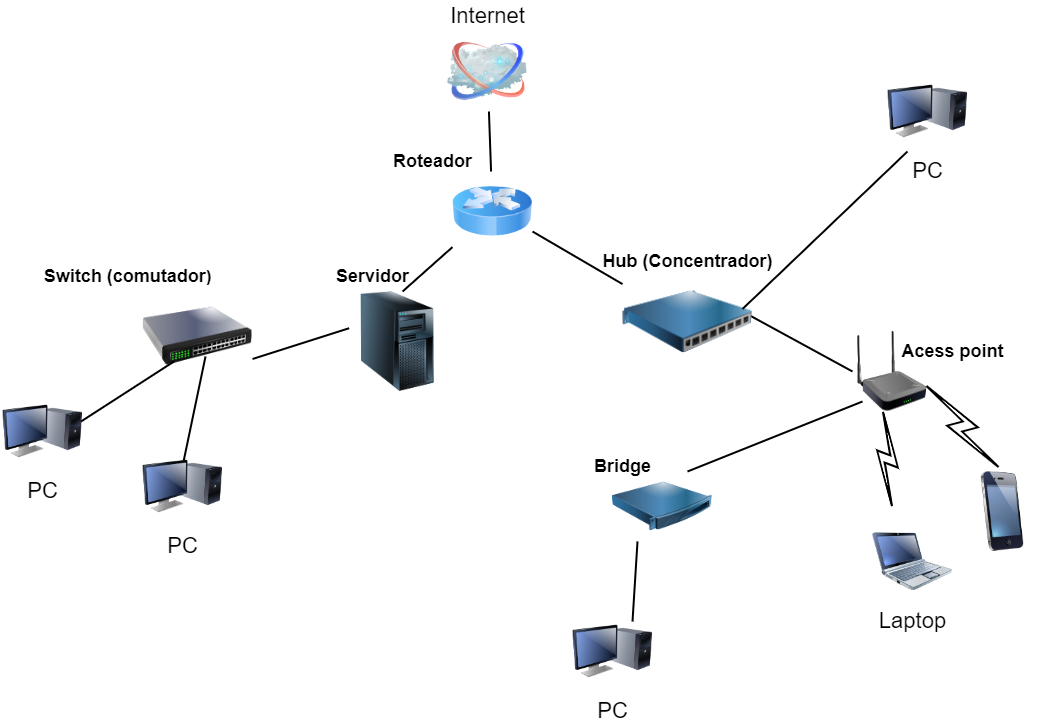

Dispositivos de Rede

São componentes físicos necessários para a comunicação entre computadores e outros dispositivos em uma rede, sem eles seria impossivél construir ou manter uma rede.

- Placa de interface de rede (NIC) : São componentes de hardware em um dispositivo, geralmente placas inseridas neles, que permitem a conexão a uma rede.

- Cabeamento e Ponto de Acesso sem fio (Access Point): Cabos físicos de rede (como Ethernet) transmitem dados entre dispositivos em uma rede, enquanto os pontos de acesso sem fio facilitam a conexão de dispositivos sem fio a uma rede cabeada., usando Wi-Fi ou outras tecnologias sem fio.

- Repetidor : Um dispositivo de rede que amplifica e retransmite um sinal de rede (opera na camada física, do modelo OSI), permitindo que ele percorra distâncias maiores sem degradação, estendendo assim o alcance de uma rede. É utilizado para a interligação de redes idênticas com ou sem fio , para ampliar o alcance da comunicação e garantir a integridade dos dados em longas distâncias.

- Ponte (Bridge): Uma ponte opera na camada de enlace de dados (camada 2, do modelo OSI). Uma ponte é um repetidor, adicionando a funcionalidade de filtrar conteúdo lendo os endereços MAC da origem e do destino. Também é usado para interconectar duas LANs trabalhando no mesmo protocolo.

- Hub : Dispositivos básicos de rede que conectam vários dispositivos ou equipamentos eletrônicos em uma LAN, agindo como um único segmento de rede. O hub não pode filtrar dados, portanto os pacotes de dados são enviados para todos os dispositivos conectados. Eles não possuem a capacidade de distinguir entre os dispositivos, são dispositivos mais antigos do que o Switches, porém ainda são usados até hoje.

- Switches : Dispositivo em uma rede que conecta outros dispositivos, facilitando a comunicação direta entre eles. Ao contrário dos hubs, que transmitem os mesmos dados para todos os dispositivos, os switches são mais inteligentes, direcionando os dados apenas para o dispositivo que deles necessita (faz isso usando o endereço MAC de cada dispositivos).

- Roteadores : Dispositivo que encaminha pacotes de dados entre redes de computadores, como a Internet e uma rede local. Eles escolhem o melhor caminho (rota) para transferência de dados. Os roteadores normalmente conectam LANs e WANs e possuem uma tabela de roteamento atualizada dinamicamente com base na qual tomam decisões sobre o roteamento dos pacotes de dados.

Topologias

As topologias de rede são um layout estrutural que determina como os computadores, dispositivos e outros componentes em uma rede são conectados e como os dados são transmitidos. A escolha da topologia impacta significativamente no desempenho, na escalabilidade e na tolerância a falhas da rede. É categorizado em dois tipos principais:

- Física : Descreve o layout físico de dispositivos, o posicionamento de vários componentes físicos, como cabos e outros componentes de rede. Representa como os dispositivos de rede estão fisicamente conectados.

- Lógica : Descreve o fluxo de dados dentro da rede, refere-se à maneira como os sinais agem sobre os meios de rede ou à forma como os dados são transmitidos através dela a partir de um dispositivo para o outro, independentemente de seu design físico. Representa como os dados são transmitidos entre dispositivos de rede.

Abaixo os tipos de topologias e suas caracteristicas:

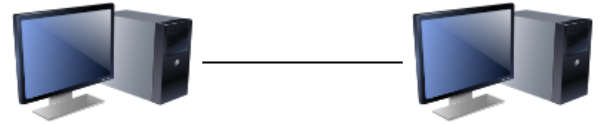

Ponto a ponto

Os dispositivos estão diretamente conectados entre si. Nesse arranjo, não há nenhum dispositivo intermediário, como um switch ou roteador, envolvido na comunicação. Cada dispositivo em uma topologia ponto a ponto se comunica diretamente com o outro.

Vantagens :

- O link direto e dedicado garante transferência de dados em alta velocidade.

- Instalação, configuração e manutenção simples.

- Comunicação confiável, pois há apenas dois nós envolvidos.

Desvantagens :

- Não é escalável para redes maiores, pois exige uma linha dedicada para cada par de dispositivos.

- Pode ser mais caro em cenários onde são necessárias múltiplas conexões devido à necessidade de links individuais.

Barramento

A topologia em barramento é um tipo de configuração de rede em que todos os dispositivos estão conectados a um único canal de comunicação, chamado de “barramento”. Neste tipo de topologia, os dados são transmitidos por todo o barramento, e cada dispositivo possui um endereço único para identificação.

Essa topologia foi mais comum em redes Ethernet antigas, mas hoje em dia é menos usada em favor de topologias como a estrela ou a malha. Ainda assim, pode ser encontrada em algumas redes locais (LANs) menores e em situações específicas.

Vantagens :

- Fácil implementação em redes pequenas, uma vez que apenas um cabo é necessário para conectar todos os dispositivos.

- Economia de cabos, pois requer menos cabos do que algumas outras topologias, o que pode reduzir custos de instalação.

- Facilidade para adicionar dispositivos, é relativamente fácil adicionar novos dispositivos à rede, pois basta conectá-los ao barramento.

Desvantagens :

- O desempenho diminui à medida que mais dispositivos são adicionados ou o tráfego de rede aumenta.

- Ponto único de falha, pois uma falha em um único cabo (barramento principal) pode derrubar toda a rede.

- Limitação de Distância, A extensão física do barramento pode ser limitada, o que pode restringir o tamanho da rede.

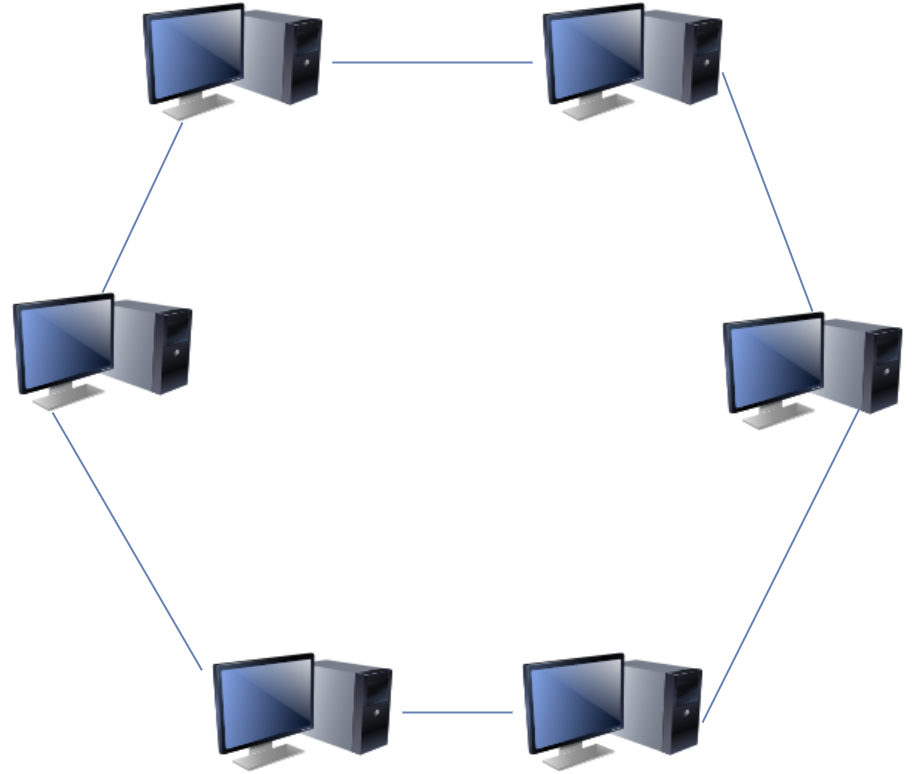

Anel

A topologia em anel é um tipo de configuração de rede em que os dispositivos estão conectados de forma circular, formando um “anel”. Cada dispositivo está conectado diretamente a dois outros dispositivos, formando uma cadeia contínua.

Vantagens :

- Mínima Colisão de Dados, como os dados circulam em uma direção específica, há menos chance de colisões de dados do que em topologias como a de barramento.

- Eficiência na transmissão de dados, este tipo de topologia permite uma comunicação eficiente, uma vez que os dados seguem uma rota clara e previsível. Ela pode lidar com cargas de dados maiores que a topologia de barramento.

Desvantagens :

- Ponto de falha único, Se caso algum dispositivo ou um segmento do anel falhar, pode interromper toda a comunicação na rede, sendo assim uma falha em um único cabo ou dispositivo pode derrubar toda a rede.

- Mais difícil de instalar e reconfigurar, pois requer interrupção do anel.

- Custo de Implementação caro, pois pode ser mais caro implementar e manter do que topologias mais simples, como a estrela.

A topologia em anel foi popular em redes locais (LANs) antigas, especialmente com a tecnologia Token Ring. No entanto, hoje em dia, é menos comum e muitas vezes substituída por topologias em estrela ou híbridas. Ainda assim, é encontrada em algumas aplicações específicas.

Estrela

A topologia em estrela é um tipo de configuração de rede em que todos os dispositivos estão conectados a um ponto central, chamado de hub ou switch. Cada dispositivo possui uma conexão direta com o hub, formando uma estrutura que se assemelha a uma estrela, daí o nome. Uma das suas principais caracteristicas é a centralização.

Vantagens :

- Fácil detecção e solução de problemas, além de fácil instalação e gerenciamento.

- A falha em um cabo ou de até mesmo em outro dispositivo não afeta o restante da rede, toda a rede continuará operando normalmente.

- Fácil escalabilidade, pois é relativamente fácil adicionar ou remover dispositivos na rede sem afetar o resto da comunicação.

Desvantagens :

- Se o dispositivo central falhar, toda a rede ficará inoperante.

- O Custo de Implementação pode ser mais caro de implementar do que outras topologias, especialmente se um hub de alta qualidade for necessário, além da necessidade de mais cabos do que topologia de barramento.

A topologia em estrela é uma das configurações de rede mais comuns em ambientes empresariais e domésticos devido à sua facilidade de implementação e gerenciamento. Ela é frequentemente usada em redes Ethernet.

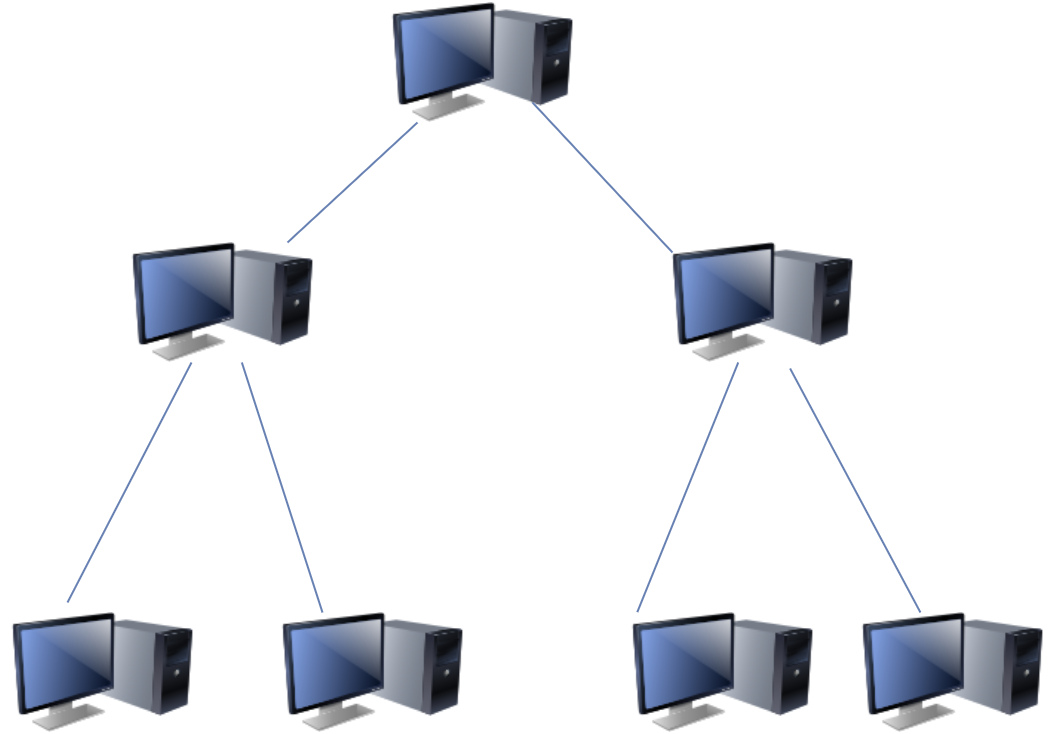

Árvore (Hierárquica)

A topologia em árvore (ou hierárquica) é uma configuração de rede que combina elementos das topologias em estrela e barramento. Ela é caracterizada por uma hierarquia de hubs e switches interconectados, formando uma estrutura semelhante a uma árvore. A topologia em árvore é baseada em uma estrutura hierárquica de várias redes e sub-redes , o nível mais alto, está ligado a vários módulos do nível inferior da hierarquia. Estes módulos podem ser eles mesmos conectados a vários módulos do nível inferior em um esquema semelhante ao desenho de uma árvore.

Vantagens :

- Hierárquico e escalável, a topologia em árvore é altamente expansível, pois é possível adicionar mais camadas ou ramos à medida que a rede cresce.

- Fácil de Gerenciamento, assim como a topologia em estrela, é relativamente fácil detectar e solucionar problemas, pois cada nível da hierarquia é independente.

- Possui redundância, pois dependendo da configuração, a topologia em árvore pode fornecer algum nível de redundância. Se um ramo falhar, os outros ramos ainda podem manter a comunicação.

Desvantagens :

- Falha no backbone causará divisão na rede.

- Alto custo, dependendo da escala da rede, a implementação da topologia em árvore pode ser mais cara do que outras configurações, pois é necessário mais cabeamento do que outras topologias.

- Complexidade de Implementação, ao Configurar uma topologia em árvore pode ser mais complexo do que outras configurações, especialmente em redes muito grandes.

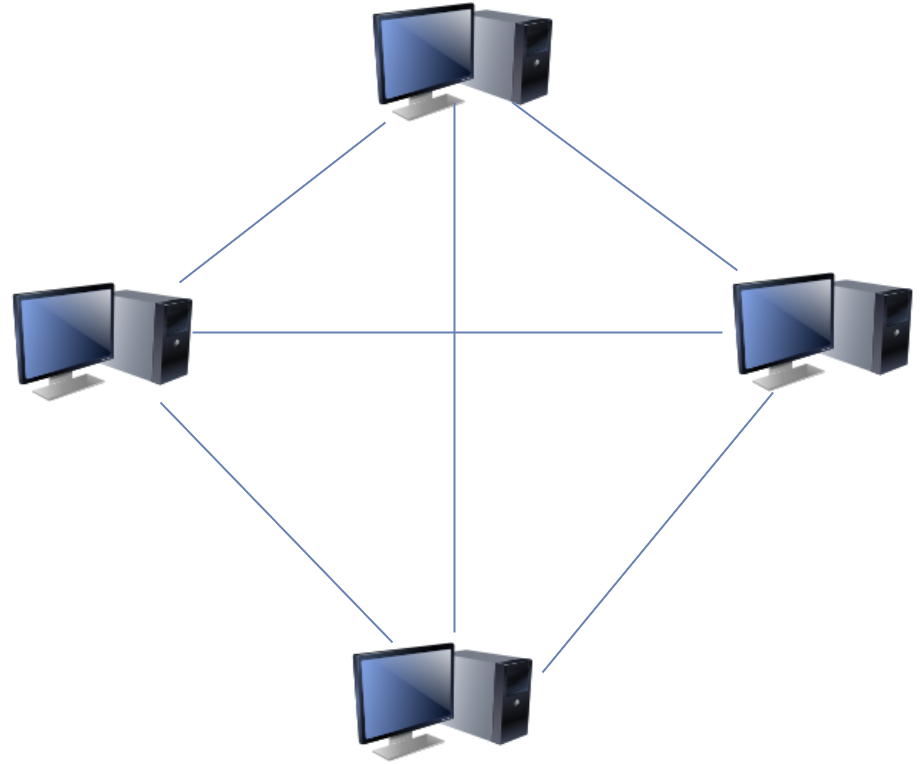

Malha (Mesh)

A topologia em malha (ou mesh) é um tipo de configuração de rede em que cada dispositivo está conectado diretamente a todos os outros dispositivos. Em uma malha completa, cada nó (dispositivo) tem uma conexão direta com todos os outros nós. Em uma malha parcial, alguns nós têm conexões diretas com todos os outros, mas nem todos.

Vantagens :

- Fornece alta redundância e confiabilidade.

- Alta redundância, a topologia em malha oferece alta redundância. Se um caminho de comunicação falha, ainda há múltiplos caminhos alternativos disponíveis.

- Confiabilidade, devido à redundância, a malha é altamente confiável. A falha de um único nó ou conexão não interrompe a comunicação.

- Boa escalabilidade, é possível adicionar novos dispositivos à rede sem afetar a comunicação existente. A escalabilidade é uma das principais vantagens da topologia em malha.

- Privacidade e segurança, devido ao grande número de conexões, a malha oferece maior privacidade e segurança, pois os dados podem ser roteados por vários caminhos.

Desvantagens :

- Custo e Complexidade, implementar e manter uma topologia em malha completa pode ser caro e complexo, devido ao grande número de conexões necessárias.

- Consumo de Recursos, essa topologia exige um grande número de cabos e portas de switch, o que pode aumentar os custos de infraestrutura.

- Dificuldade de Gerenciamento, com o aumento do número de conexões, a gestão e a solução de problemas podem se tornar complexas.

A topologia em malha é frequentemente usada em situações onde a confiabilidade e a redundância são críticas, como em ambientes de missão crítica, redes de sensores e aplicações de segurança. É menos comum em configurações de rede doméstica devido à sua complexidade e custo.

Híbrida

A topologia híbrida é uma combinação de duas ou mais topologias de rede diferentes. Ela é utilizada quando uma única topologia não atende completamente às necessidades de uma organização. Por exemplo, pode ser uma combinação de topologia em estrela e topologia em barramento, ou qualquer outra combinação de topologias.

Vantagens :

- Flexível e confiável, pois herda as vantagens das topologias de seus componentes.

- Escalável.

- Maior redundância, dependendo da combinação escolhida, a topologia híbrida pode fornecer maior redundância do que uma única topologia.

- Adaptação a requisitos específicos, ela permite atender a requisitos específicos de diferentes áreas ou departamentos dentro da organização.

- Custo-efetividade, pois pode ser mais econômica do que implementar uma única topologia de alta complexidade para toda a rede.

Desvantagens :

- Projeto complexo, a administração e o gerenciamento de uma topologia híbrida podem ser mais complexos do que gerenciar uma única topologia.

- Pode ser mais caro devido a múltiplas configurações e os administradores de rede precisam ter um bom entendimento das diferentes topologias e de como elas interagem na configuração híbrida.

- Configuração e manutenção mais complexas, a implementação e a manutenção de uma topologia híbrida podem exigir mais tempo e recursos do que uma única topologia.

A topologia híbrida é escolhida em situações onde diferentes partes da organização têm requisitos distintos de rede. Por exemplo, um departamento pode precisar de uma topologia em estrela devido à sua confiabilidade, enquanto outro departamento pode necessitar de uma topologia em barramento para economizar custos. A combinação das duas atende a ambas as necessidades.

Protocolos

Protocolos de rede são conjuntos de regras ou padrões que definem como os dados são transmitidos e recebidos em uma rede. Esses protocolos garantem que os dispositivos em uma rede (ou em diversas redes) possam se comunicar entre si de maneira padronizada.

Esses protocolos são essenciais para garantir a interoperabilidade e a comunicação eficaz entre diferentes dispositivos em uma rede, independentemente de sua fabricante ou sistema operacional. Eles são a base que permite que computadores, servidores, roteadores, switches e outros dispositivos de rede trabalhem juntos de forma harmoniosa.

Principais Protocolos:

- TCP/IP : Este é o conjunto de protocolos mais fundamental e amplamente utilizado na Internet. Ele gerencia como os dados são transmitidos e recebidos entre dispositivos em uma rede. O TCP garante que os dados sejam enviados corretamente e o IP fornece que os dados sejam enviados para o local correto.

- TCP (Transmission Control Protocol) : É um dos principais protocolos de comunicação da Internet. Ele opera na camada de transporte do modelo OSI e é responsável por garantir a entrega confiável e ordenada de dados entre dispositivos em uma rede.

- UDP (User Datagram Protocol) : Um protocolo sem conexão que, diferentemente do TCP, não estabelece uma conexão antes de enviar os dados e não garante a ordem dos pacotes de dados.

- HTTP, HTTPS (Hypertext Transfer Protocol/Secure): Utilizado para a transmissão de páginas web, o HTTP (porta 80/TCP) é o protocolo padrão para a navegação na internet, enquanto o HTTPS (porta 443/TCP) é sua versão segura, que utiliza criptografia para proteger os dados.

- SMTP (Simple Mail Transfer Protocol) : É o protocolo padrão para o envio de e-mails. Ele gerencia a transferência de mensagens de e-mail entre servidores de correio eletrônico. Usava por padrão a porta 25/TCP até 2013, mas foi substituida pela porta 587/TCP.

- POP3 (Post Office Protocol version 3) : Usado para receber e-mails de um servidor de e-mail, apenas baixa as mensagens, mas não é capaz de sincronizar informações com o servidor. Usa a porta 110/TCP.

- IMAP (Internet Message Access Protocol) : Usado para receber e armazenar e-mails de um servidor de e-mail, sincroniza os e-mails com a nuvem. Usa a porta 143/TCP

- FTP (File Transfer Protocol): Um protocolo projetado para transferir arquivos em uma rede, usa as portas: 20/TCP (para dados) e 21/TCP (para controle).

- ICMP (Internet Control Message Protocol) : Utilizado para a comunicação entre dispositivos de rede, incluindo relatórios de erros e diagnósticos relacionados ao processamento de IP. Ex: Os famoso comando ping e traceroute usam o ICMP.

- DNS (Domain Name System) : traduz nomes de domínio (ex: www.exemplo.com) em endereços IP (que são compreensíveis por máquinas), permitindo que os usuários acessem sites usando nomes legíveis por humanos. Usa a porta 53/UDP.

- ARP (Address Resolution Protocol): É um protocolo de comunicação de rede usado para associar um endereço de protocolo de camada 3 (como um endereço IP) a um endereço de hardware de camada 2 (como um endereço MAC).

- DHCP (Dynamic Host Configuration Protocol): Permite que os dispositivos em uma rede obtenham automaticamente um endereço IP e outras configurações de rede a partir de um servidor DHCP. Usa a porta 67/UDP para o servidor e 68/UDP para o cliente.

- SSH (Secure Shell): Usado para conexões seguras entre dois sistemas, muitas vezes para acesso remoto a servidores. Usa a porta 22/TCP

- SSL/TLS (Secure Sockets Layer/Transport Layer Security) : Os protocolos criptográficos são projetados para fornecer comunicação segura em uma rede de computadores.

- PPP (Point-to-Point Protocol): Protocolo Ponto a Ponto (PPP): é basicamente um conjunto de protocolos assimétricos para várias conexões ou troca de dados de forma segura e eficiente.

- Ethernet : Define como os dispositivos em uma rede local (LAN) se comunicam. Ele opera tanto na camada física quanto na camada de enlace de dados do modelo OSI.

Modelos OSI e TCP/IP

O Modelo OSI (Open Systems Interconnection) e o Modelo TCP/IP (Transmission Control Protocol/Internet Protocol) são dois frameworks fundamentais utilizados para compreender e descrever a arquitetura das redes de computadores.

São basicamente os dois modelos principais que servem como estruturas orientadoras que descrevem os processos envolvidos na comunicação de dados em uma rede.

| Modelo OSI | Protocolo | Protocol Data Unit (PDU) Unidade de Dados do Protocolo |

Modelo TCP/IP | |

|---|---|---|---|---|

| 7 | Aplicação | HTTP, HTTPS, SMTP, POP3, IMAP, FTP, DNS, SSH, TELNET, NTP, DCHP | Dados | Aplicação |

| 6 | Apresentação | SSL (Secure Sockets Layer), TLS (Transport Layer Security), Protocolo XDR (eXternal Data Representation) | Dados | Aplicação |

| 5 | Sessão | RPC (Remote Procedure Call), NetBIOS (Network Basic Input/Output System), SMB (Server Message Block) | Dados | Aplicação |

| 4 | Transporte | TCP (Transmission Control Protocol), UDP (User Datagram Protocol),SCTP (Stream Control Transmission Protocol) | Segmento | Transporte |

| 3 | Redes | IP (Internet Protocol), ICMP (Internet Control Message Protocol), IPsec ,IGMP (Internet Group Management Protocol) | Pacote ou Datagrama | Internet |

| 2 | Enlace | Ethernet (IEEE 802.3), Vlan (IEEE 802.1Q, PPP (Point-to-Point Protocol), Frame Relay, Bluetooth, Token Ring (IEEE 802.5), ATM (Asynchronous Transfer Mode) | Quadro ou Frame | Acesso a Rede |

| 1 | Física | Bluetooth, NFC (Near Field Communication), DSL (Digital Subscriber Line) e meios de transmissão como: Cabo ethernet, coaxial, fibra óptica ou Wi-fi. | Bit | Acesso a Rede |

O modelo OSI (Open Systems Interconnection) é uma estrutura conceitual para compreender as interações de rede em sete camadas. Cada camada tem uma função específica.

Pode-se dizer que é uma maneira de organizar e entender como os computadores se comunicam em uma rede. É como um conjunto de regras que ajuda diferentes dispositivos, como computadores, se entenderem e trocarem informações.

Explicando de uma forma mais simples: Imagine que você queira enviar uma carta para um amigo que mora longe. Antes de enviar, você coloca a carta em um envelope, escreve o endereço do seu amigo e coloca um selo. O Modelo OSI funciona de forma semelhante, mas para a comunicação entre computadores.

Ele divide a comunicação em sete etapas, chamadas de camadas, cada uma com uma função específica:

- Física : trata da conexão física entre dispositivos. Ele define os elementos de hardware, como cabos, switches e NICs.

- Enlace : Responsável por criar um link confiável entre dois nós conectados diretamente, manipulando erros e regulando o fluxo de dados.

- Rede : determina o melhor caminho para transferir dados da origem ao destino através da rede.

- Transporte : Garante comunicação ponta a ponta, controle de fluxo de dados e correção de erros.

- Sessão : estabelece, mantém e encerra conexões de aplicativos em ambas as extremidades.

- Apresentação : traduz dados entre as camadas de aplicação e transporte, garantindo que os dados sejam legíveis.

- Aplicação : Interage diretamente com as aplicações do usuário final, garantindo uma comunicação eficaz entre o software e as camadas inferiores do modelo OSI.

O TCP/IP é um modelo mais conciso usado predominantemente na Internet moderna, que simplifica as camadas OSI em quatro categorias:

- Interface de Rede : Combina as funções das camadas Física e de Enlace de Dados do OSI, com foco em como os dados são enviados/recebidos em um meio de rede.

- Internet : Corresponde à camada de rede no OSI, lidando com roteamento de dados, endereçamento IP e encaminhamento de pacotes.

- Transporte : Semelhante à camada de transporte do OSI, garantindo que os dados cheguem ao aplicativo correto e sejam transmitidos de forma confiável (TCP) ou rapidamente (UDP).

- Aplicação : Mescla as funções das camadas de Sessão, Apresentação e Aplicação do OSI, lidando com processos de aplicação do usuário final.

Resumindo, o Modelo TCP/IP é um jeito organizado de fazer com que os computadores possam se comunicar na internet. Cada camada tem sua função específica e todas trabalham juntas para tornar a comunicação possível.

Segurança

A segurança é um aspecto crucial em qualquer contexto, especialmente quando se trata de tecnologia e internet, garantir uma segurança de rede robusta é fundamental para proteger dados confidenciais e manter a confiança dos usuários e das partes interessadas, garantir a continuidade dos negócios e atender aos requisitos regulatórios.

Ameaças e vulnerabilidades comuns

- Ataques DDoS (Ataque de negação de serviço): Tentativas maliciosas de interromper o tráfego normal de um servidor, serviço ou rede visado, sobrecarregando-o com uma inundação de tráfego da Internet.

- Malware : Software projetado para interromper, danificar ou obter acesso não autorizado a um sistema de computador. Isso inclui vírus, worms, spyware e ransomware.

- Ataques Man-in-the-Middle (Homem-no-Meio) : Os invasores interceptam e retransmitem secretamente a comunicação entre duas partes. Eles podem escutar ou se passar por uma das partes, enganando a outra.

- Ataques de Força Bruta: Envolve tentativas repetidas de adivinhar senhas até encontrar a combinação correta.

- Ataques de Dicionário: Semelhantes aos ataques de força bruta, mas os atacantes usam uma lista de palavras comuns em vez de tentativas aleatórias.

- Ataques de Negação de Serviço (DoS/DDoS): DoS visa sobrecarregar um sistema ou rede com tráfego para torná-lo inacessível. DDoS envolve múltiplos dispositivos coordenados para o mesmo propósito.

- Phishing: É uma técnica de engenharia social em que os atacantes se passam por entidades confiáveis para obter informações confidenciais, como senhas e informações bancárias.

- Ransomware: Um tipo de malware que criptografa os arquivos de um sistema, exigindo um resgate em troca da chave de descriptografia.

- Engenharia Social: Os atacantes manipulam pessoas para revelar informações confidenciais ou executar ações prejudiciais.

- Ameaças internas : Ameaças originadas dentro da organização, como funcionários, ex-funcionários ou parceiros com informações privilegiadas sobre práticas de segurança.

- Falhas de software : Bugs ou pontos fracos no software podem ser explorados para obter acesso não autorizado ou interromper serviços. Os exemplos incluem buffer overflows e exceções não tratadas.

- Fraquezas de hardware : componentes físicos podem ter vulnerabilidades, como firmware que pode ser adulterado ou backdoors instalados pelos fabricantes.

- Dispositivos de rede mal configurados : dispositivos como roteadores, switches ou firewalls que não estão configurados corretamente podem expor a rede a diversas ameaças.

- Autenticação e autorização fracas : políticas de senha insuficientes, falta de autenticação multifatorial ou controles de acesso negligentes podem permitir acesso não autorizado.

- Dados não criptografados : dados que não são criptografados podem ser facilmente interceptados e lidos enquanto viajam pela rede.

- Sistemas desatualizados : sistemas que não são mais suportados ou que não foram atualizados podem ter vulnerabilidades conhecidas que são fáceis de explorar.

- Vulnerabilidades físicas : Refere-se a pontos de acesso físico onde um invasor pode se conectar à rede ou acessar servidores diretamente.

Melhores práticas para garantir a segurança da rede

- Firewalls : Implante firewalls de hardware e software para monitorar e controlar o tráfego de rede de entrada e saída com base em políticas de segurança.

- Atualize Regularmente os Firmwares e Softwares: : Mantenha todos os sistemas, software e aplicativos atualizados para corrigir vulnerabilidades.

- Criptografia : Use protocolos de criptografia, especialmente para dados confidenciais, tanto em trânsito (como SSL/TLS para tráfego da web) quanto em repouso (como criptografia de banco de dados) e Habilite a criptografia WPA3/WPA2 no seu roteador Wi-Fi para proteger a comunicação sem fio.

- Ative a Autenticação em Dois Fatores (2FA): Implemente 2FA para adicionar uma camada extra de segurança, garantindo que os usuários forneçam dois ou mais fatores de verificação para obter acesso.

- Monitoramento de rede : Use ferramentas de monitoramento de rede para monitorar continuamente a rede em busca de atividades incomuns ou acesso não autorizado.

- Treinamento de conscientização sobre segurança : Eduque funcionários e usuários sobre a importância da segurança e como reconhecer ameaças potenciais.

- Segmentação de rede : Limita a propagação de ameaças na rede e fornece melhor controle sobre o acesso aos dados.

- Backup (Cópias de segurança) e recuperação de desastres : Garante a disponibilidade dos dados e a continuidade dos negócios em caso de violações ou falhas.

- Desabilite Recursos Desnecessários: Desative serviços ou recursos que não são utilizados para reduzir potenciais pontos de entrada para ataques.

- Segurança Física : O acesso físico aos dispositivos de rede pode levar a violações.

Conclusão

Entender os princípios fundamentais da rede, desde as variadas formas de interconexão até os detalhes dos protocolos essenciais, vai além do mero aprendizado teórico. É, na verdade, uma peça fundamental na construção de sistemas confiáveis e eficazes.

Uma compreensão sólida desses fundamentos assegura que os sistemas possam se comunicar sem falhas, se ajustar de forma resiliente e ser escalados de maneira eficaz.

Espero que tenha aproveitado esse guia sobre Redes de Computadores! Gostaria de saber sua opinião. Já teve a chance de aplicar esse conhecimento? Se surgir alguma dúvida ou sugestão, não hesite em compartilhar nos comentários abaixo. Estamos ansiosos para ouvir sua opinião. Mantenha-se conectado e continue explorando o mundo fascinante das redes de computadores!

Ah, e não se esqueçam de nos acompanhar no nosso canal do YouTube, Twitter e Instagram para mais conteúdos sobre o mundo da tecnologia! Até a próxima ! 📚🚀